¿Qué hacen los hackers para robar información o acceder a un sistema informático? Conoce los métodos más usuales y cómo puedes protegerte de ellos.

Como mencioné en mi publicación anterior, así como hay hackers de todo tipo y múltiples niveles de seguridad, también existen métodos de hacking de los más simples a los más complejos, pasando por los que son complejamente simples.

Déjame explicarte; en muchas ocasiones el acceso a un sistema o ambiente informático se hace a través del robo de identidad (credenciales de acceso a una plataforma) y esto se logra de diversas maneras, las cuales varían dependiendo de quién es el objetivo del ataque. Un hacker puede intentar adivinar las credenciales de un usuario si lo conoce bien, por ello es importante que al crear la contraseña en un sitio web, tengan cierta complejidad, como mayúsculas, caracteres especiales, entre otros símbolos.

Otra técnica de robo de identidad son los métodos de fraude informático o también conocido como phishing, el cual consta de mandar vía correo electrónico paginas web falsas que luzcan similares a las páginas oficiales del servicio en cuestión, engañando al usuario para que intruduzca sus datos personales y éstos se envíen de vuelta al creador de la página.

Una técnica más de robo de identidad es el uso de malware para registrar todas las teclas que se opriman en el teclado y reportarlas de regreso, etc. Es decir, muchas veces, la mejor manera de obtener las credenciales de acceso de alguien es la más sencilla: pidiéndoselas a él mismo.

Si bien, todos los métodos que mencioné anteriormente tienen un cierto grado de complejidad, ninguno de estos métodos está atacando la infraestructura del banco, de Facebook o de Hotmail.

El acceso a estas cuentas o estos datos no proviene de hackearlos a ellos, sino de hackear al usuario. Tan solo en el 2017, algunas de las contraseñas más utilizadas fueron “123456”, “Password” y "12345678".

Una vez obtenida la contraseña, el daño que se puede causar solo es medible por el nivel de acceso que tiene el usuario a la información que se está buscando. Es decir, muchas veces los hackers podrán utilizar el acceso a una persona para “escalar” a un nivel más alto y causar el mayor daño, robando la mayor cantidad de información posible.

Conforme este tipo de hackeos se hacen más frecuentes, diferentes sitios han introducidos factores de autenticación doble como los tokens bancarios o las notificaciones vía correo electrónico en caso de notar un inicio de sesión “irregular” y aunque estos mecanismos no son infalibles, al menos introducen una capa de seguridad adicional que alerta a los usuarios haciendo que las cuentas no sean tan fáciles de violar.

Entonces, si no puedes atacar a los usuarios por métodos de fraude, ingeniería social, virus y otros, la alternativa del hacker es atacar la infraestructura del objetivo directamente.

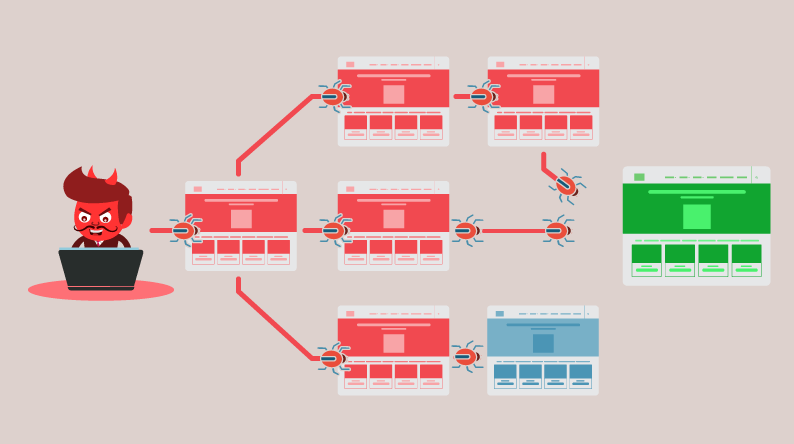

Como mencioné previamente, los objetivos y motivaciones de un hacker son distintos y por ello, los tipos de ataque pueden variar, siendo uno de los más frecuentes, utilizados a modo de protesta o simplemente para "pararse el cuello" y decir que dañaron a una compañía, es el ataque DDOS (distributed denial of service) o traduciéndolo al español, negación de servicio.

De ataques DDOS

Este tipo de ataque consta simplemente de saturar las capacidades de respuesta del servicio en cuestión. Es decir, si Facebook puede recibir 1000 peticiones por segundo, entonces mi DDOS enviará 10000 peticiones, de manera que el sistema de Facebook se sature y aparezca como no disponible. Esto se logra generalmente a través de herramientas llamadas “bots” que pueden esconderse en malware y distribuirse a víctimas reclutándolas para ayudar en este tipo de ataques.

Sobre inyecciones de código

Otro método de ataque utilizado por los hackers es la inyección de código. Con esto me refiero a la explotación de bugs en la programación a la hora de procesar datos inválidos. Con ello, los hackers pueden explotar esta vulnerabilidad e “inyectar” código a un programa para alterar su ejecución y lograr diversos resultados.

Hackeo de redes

Por último, quisiera hablar de un “secreto a voces” y es el tema de herramientas especializadas para la auditoria de redes inalámbricas o en otras palabras, hackear una wi-fi...para propósitos educativos y de seguridad claro está.

Una herramienta reconocida entre Ingenieros e iniciados a la informática es una de las utilidades de Linux distribuida a través de una distro llamada Backtrack o ahora Kali Linux. Esta herramienta permite una variedad de opciones para auditar la seguridad de una red, desde utilizar una lista predefinida de contraseñas para automatizar el proceso de probarlas una a una y con suerte, dar con la contraseña correcta, hasta interceptar otro dispositivo que se encuentre conectado a la red y obtener la contraseña (cifrada) para luego pasar a un proceso de obtención de dicha contraseña, además de otros métodos más como crear un punto de acceso falso para obtener la contraseña real.

Si este tema te ha resultado interesante, te dejo algunos consejos y recomendaciones importantes:

- Nunca descargues utilidades o herramientas no verificadas. Si lo haces, corres el riesgo de estar descargando código malicioso. Hazlo siempre con las medidas de prevención pertinentes para evitar daños en tu equipo o en tu red.

- Recuerda que cualquier tipo de hackeo sin permiso es ilegal. Te invito a probar los numerosos tutoriales por pasos que hay en la red de Kali Linux sobre tu propia red y por motivos educacionales solamente. Repito, el uso de estas utilidades en equipos o redes ajenos es ilegal.

- Puede no tener los resultados que buscas. Auditar la seguridad de la red de tu casa podría no tener los resultados que estás buscando (su contraseña), lejos de significar un fracaso, significa que tu red es segura o bien, que un tutorial de 10 pasos no es suficiente para romperla y habrás experimentado de primera mano que no todo es como en las películas.

¿Te apasiona el mundo de la ingeniería? Conoce algunas razones para estudiar una ingeniería y cambiar el mundo que conoces.